メッシュWi-Fiでは、ノード間の通信に隠しSSIDを使うとのこと。そうした仕様なのは構わぬのです。

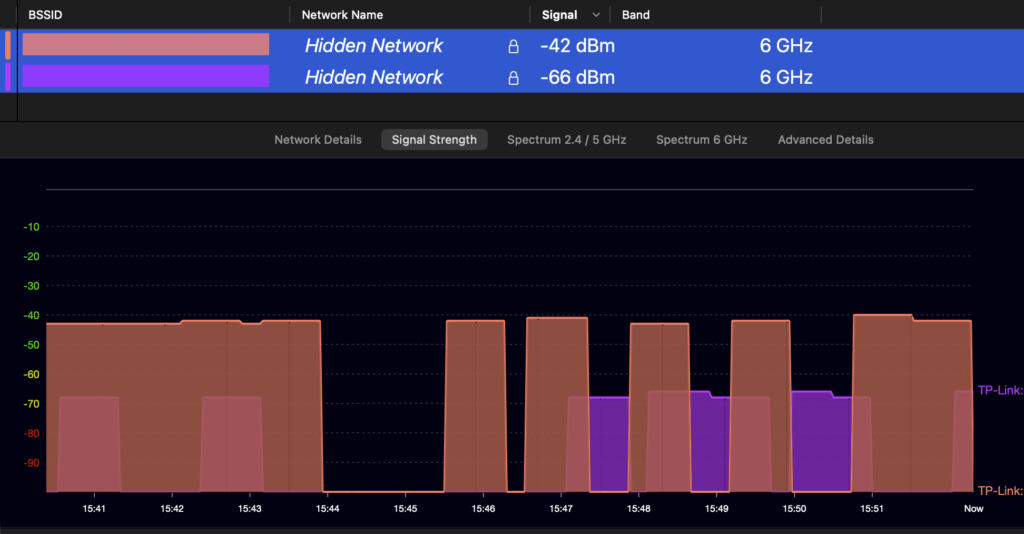

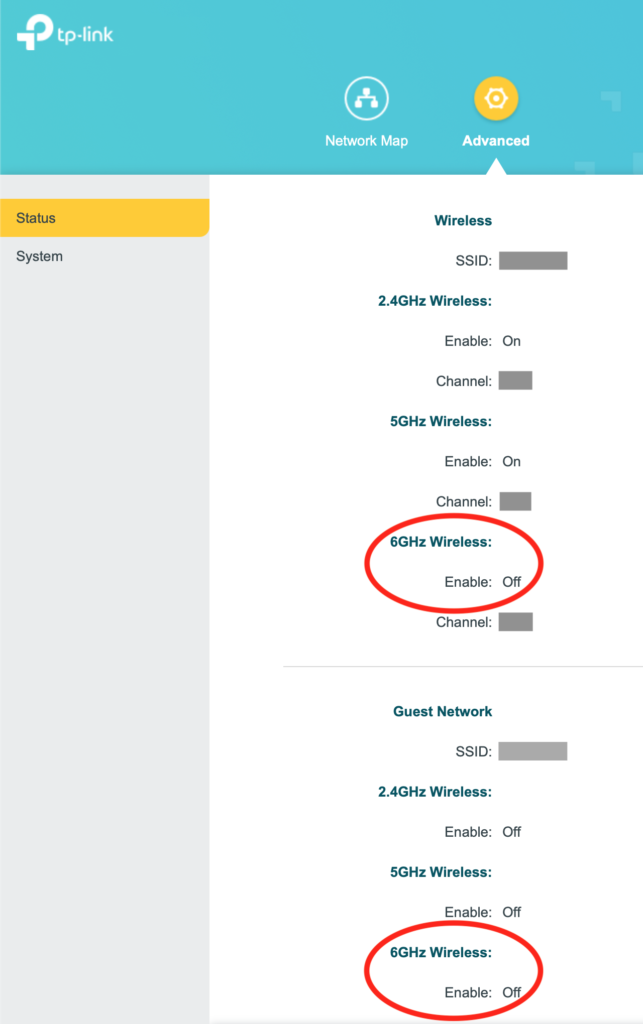

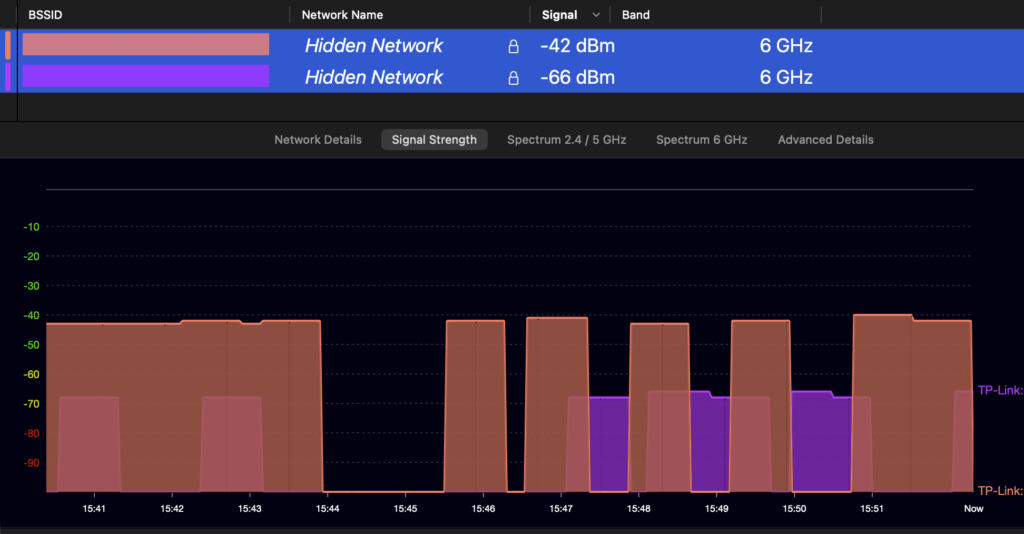

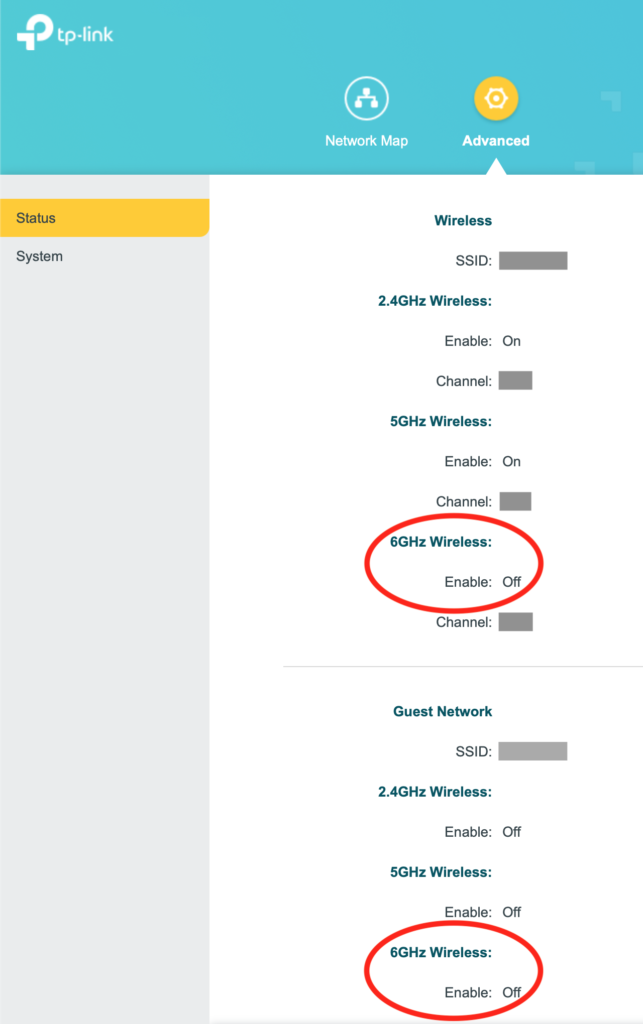

けれどアクセスポイントとして利用のTP-Link Deco XE200においては、納得できぬ点が一つ。それは、6GHzを利用せぬ設定にしていても、その周波数で隠しSSIDの電波を不定期断続的に送出し続けていること。

メッシュWi-Fiでは、ノード間の通信に隠しSSIDを使うとのこと。そうした仕様なのは構わぬのです。

けれどアクセスポイントとして利用のTP-Link Deco XE200においては、納得できぬ点が一つ。それは、6GHzを利用せぬ設定にしていても、その周波数で隠しSSIDの電波を不定期断続的に送出し続けていること。

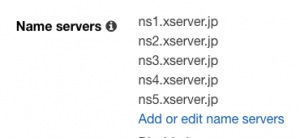

Cloudflare CDNを2週間ほど無料利用して、いくつかの弊害が確認されました。元々が必要に迫られてと言うより、単なる技術的な興味からでした。ネームサーバの設定をオリジナルのXserverに戻し、同CDNの利用は取り止めます。

自身のWebサイトの高速・安定化に関しては、Xアクセラレータで十分かなと。

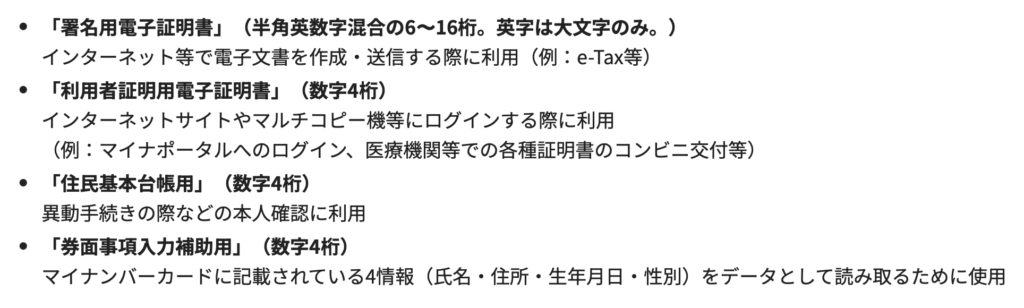

先日更新したマイナンバーカードでは、運転免許証、保険証、銀行手続き等で恩恵を覚える私でも、同カードに関して唯一不満なのが暗証番号等の呼称。添付画像のものが正式呼称とのこと。

数字4桁のものは1つにまとめて “暗証番号” とし、英数字6~16桁のものは “パスワード” とでもして欲しかった。

今日の運転免許更新で一番困惑したのが、マイナンバーカードの署名用パスワード入力操作。係員から渡されたタッチペンにて画面操作するのだけれど、その反応がすごく悪い!

最初は、入力文字を表示させずに操作していたので画面反応の悪さに気づかず、パスワードを覚え間違えていたのかと焦ったヨ。

最近、所持する電話番号の運用を変えたので、各所に登録の電話番号を変更しつつあります。そうした中で驚いたのが、本人認証の厳しさがそれぞれで大きく違うこと。

本日実施のみずほ銀行では、TRUSTDOCKなるアプリを使い、昨日更新のマイナンバーカードとその署名用パスワードでの操作が必要でした。

CEO自らが「2019年以来最悪」と語るほどの通信障害や、CDNサービス絡みでの5億円賠償命令判決と、今週のCloudflareは立て続けに悪材料が噴出。

更新料が高くて近々更新時期を迎える独自ドメインの移管先には、そんなクラウドフレアを検討中なだけに気掛かりです。

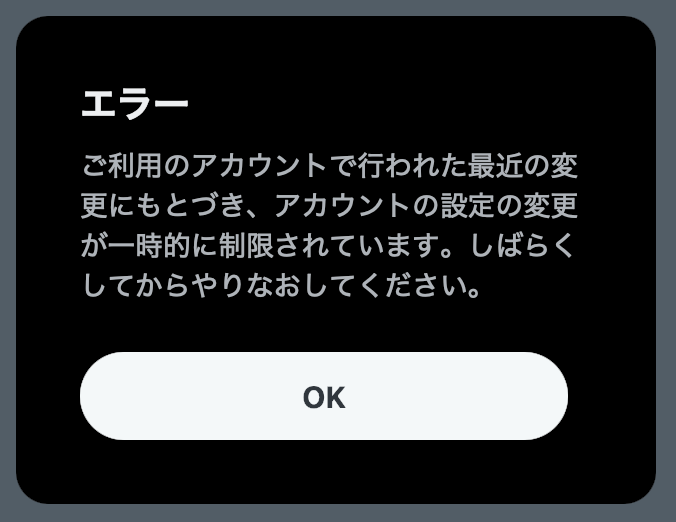

新たな独自ドメイン取得を契機に、このX(twitter)の利用者情報を一新。

ユーザー名・パスワード・アカウント名(表示名)の変更まではスムーズ。けど最後に操作したメールアドレス変更が、添付画像のエラーで制限され不可。

結局は、パスワード変更操作から24時間経過直後には変更できて、ひと安心。

自動車保険を一昨年からはソニー損保と契約しており、保険料は5万円台。ほぼ同じ補償条件で今月それを更新しようとしたら、7万円台の見積り提示。今はどこの損保会社も似たようなものかと値上げに妥協しかけたけど・・・

調べたら、以前契約していた三井ダイレクト損保だと5万円台なので、出戻ります。

予備機兼Android機能確認用として使用中のSONY Xperia 10 IVは、“Android Enterprise Recommended” の対象モデルなのですね。とは言えリンク先によれば、「セキュリティ更新プログラムのサポート終了日:2025年6月」。この夏過ぎたら、機種変更を真剣に考慮すべきなのかも!?

ラベンダー柄でナンバーレスのPayPayカード2枚目が、申請8日目にして手元へ普通郵便で到着。なぜか利用限度額は、最近殆んど使用していない1枚目よりも約7割増えてる。

その1枚目は、2022年度グッドデザイン賞を受賞らしいけど、黒柄は識別し辛くて使い勝手が悪い故に、近日解約の見込み。

手元の Audi A3 Sportback 1st edition は、来年5月末が初回車検。その際には、Audiによる現在の保証契約も満了。

初回車検満了日の181日前までならば、2年分の保証料が28%(41,000円)も安くなるとのことなので、“新車延長保証 Audi CarLife Plus” を本日契約。

IIJmioのMNP特価にて調達した Xperia 10 IV にも、“Xperia本体ソフトの更新” として Android OS 13 のアップデートが配信され、ビルドが 65.1.A.7.24 → 65.1.A.7.48。

なんとも間抜けなフィッシング詐欺メールに遭遇。

差出人メールアドレスは偽装可能なので真偽の参考にならぬとは言え、“みずほ銀行” を自称しているくせに、差出人には “千葉銀行” のアドレス。

正規店での購入において、ギャランティカードの表面に購入者の名前が表記されたのは、以前のギャランティカードです。2020年夏頃以降の現行カードですと、そうした購入者名の表記欄は無くなりました。

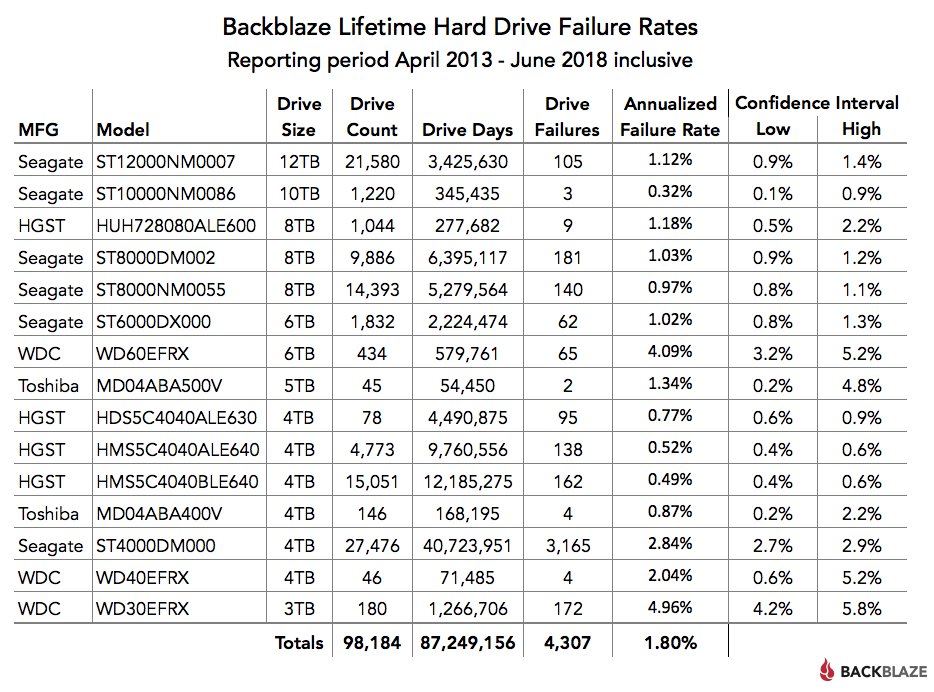

Backblazeによる、2013年から集計のHDD故障率報告にて、WD30EFRXが最悪の成績。

手元ではそのWD30EFRXを、NAS用に通算24台調達。その中ではこれまでに、稼働時間が4万時間を越えた物も有る一方で、初期故障交換の1台を除いても5台が故障。

最近は別のHDDに移行しつつあるものの、大いに気になるところ。

QNAP NAS TS-219PII(6年半使用)の電源プラグ部分で、深刻な不具合に遭遇。

夜10時半頃に発生していたと推測されるが、翌朝になり不具合に気付いた時点でも、添付写真の電源プラグ部分は手で触れると熱さを感じる状態であった。

遠隔地の防犯カメラシステムに接続したルーターに対して、ICMP timestamp requestの不正アクセスが最近頻出。

実害は生じていないはずなれど、ちょっとモヤモヤ。

ちなにみアクセス元は、アドレス逆引きによるとDigitalOcean社による管理のものが目立ってる。

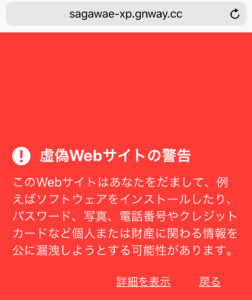

佐川急便を騙る偽メッセージがスマホに届き、うかつにも危うくひっかかるところでした。

佐川急便を騙る偽メッセージがスマホに届き、うかつにも危うくひっかかるところでした。

けれど幸いにもSafariの警告機能が働いてくれたおかげで、事なきを得ました。

けれど幸いにもSafariの警告機能が働いてくれたおかげで、事なきを得ました。

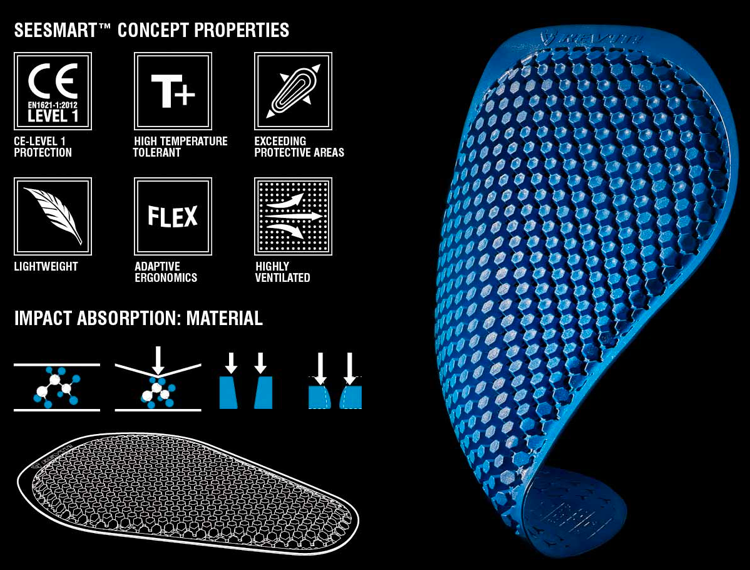

レブイットREV’IT!のSand Urbanが、都市部に最適を目指している点は、好みです。

レブイットREV’IT!のSand Urbanが、都市部に最適を目指している点は、好みです。

けれどSand3よりも、装着プロテクタは保護性能が弱いSEESMARTに変わり、それでいて価格が1割も高くなっている点で、評価を下げました。

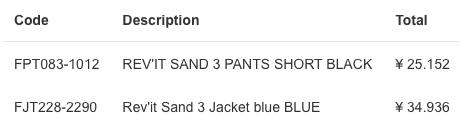

別途発注のレブイット REV’IT! Sand 3 も、欧州より到着。

Sand Urban との違い(特に表地の質感)を、リンク先RevZilla動画レビューにて確認した上での選択。

このSand3は、最近登場したばかりのモデル。そのせいか割引も若干少なめでしたが、調達費用は送料と通関費用を加算しても、国内定価(税込)の6割弱で済みました。

添付画像は、送料・通関費用を除く、現地販売価格。

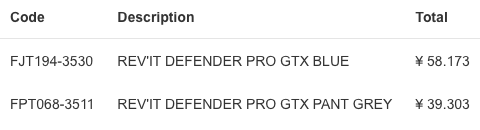

レブイット REV’IT! Defender Pro GTXは、欧州への発注から1週間掛からずに手元へ到着。早い!安い!色柄・サイズの在庫選択肢が豊富!と三拍子揃ってる。

レブイット REV’IT! Defender Pro GTXは、欧州への発注から1週間掛からずに手元へ到着。早い!安い!色柄・サイズの在庫選択肢が豊富!と三拍子揃ってる。

海外での販売価格は、セール期間中だったこともあって、添付画像のごとく日本国内での税込定価の約4割。それに送料約5千円と通関費用約1万円が加わっても、国内税込定価の半額以下で調達できました。

国内への輸入代理店が生き残るには、取り扱い品目を低価格帯のものに絞り、販売価格を下げてくれれば、送料や通関費用の点で個人輸入に対抗できるかも。

QNAPのファームアップデート4.3.3.0238 build 20170703で、QTS4.3にして以降の懸案であった監視カメラ機能の不具合解消。

安価なUSB接続WebCamを、“QUSBCam2”と“Surveillance Station”との組合せでの利用が復活です。

東京から自走で行けるエリアは、北端が青森県大間崎で、南端が鹿児島県佐多岬。それらのほぼ真ん中に位置するのが、名古屋の熱田神宮。そんなこともあってここ十年ほどは、新たに乗り物を手にすると、決まって熱田神宮でお祓いしてもらっています。

そしてこの23日も、前車のVW Golf以来三年ぶりに、30%の深夜割引を受けるべく早朝3時半過ぎには家を出て、片道330kmの道のりを4時間ほど掛けて行って来ました。

お祓いを受けた後は、参道添いにある“宮きしめん”の赤つゆ&白つゆで早お昼。

インプレッサ・スポーツ(GT7)での不満点は、アームレスト。前方に伸びないし、高さも調節できない。このためハンドル下部に左手をそえてる際に、左肘を休める場所が無い。

そこで、半円柱形状の発泡ゴムに革シートを貼り、金属ステー等と組み合わせて自作。材料費は約3千円也。

リモワ リンボ のアタッシェ RIMOWA Limbo notebook 14L

リモワ リンボ のアタッシェ RIMOWA Limbo notebook 14L

大事な書類の持ち運び用にと調達。A4ファイルを縦向きで収納できるサイズながら、メイン素材がポリカなので重さは3kgを切る点が魅力。

付与されるTポイントを単純減算すると、購入費用は43,200円也。

AWSのRoute 53を利用してドメイン取得、そう考えていましたが止めました。

AWSのRoute 53を利用してドメイン取得、そう考えていましたが止めました。

今欲しい新gTLDだと、Whois代行とも呼ばれるプライバシー保護が、氏名には適用されない仕様とのこと。すなわち、Whois検索にて登録者の名前が公開されてしまうのは避けたい!

<追伸 2016.10.21>

よくよく考えると、懸案のgTLDではWhois検索にて登録者名が公開されるとは言え、それはローマ字表記での氏名のみ。

同じローマ字表記を用いる人物が、facebook上だけでも十人以上はいることを考えると、個人が特定される恐れは杞憂かな。

<追伸 2016.10.22>

国内レジストラより安いので、新gTLDの一つを、AWSのRoute 53にて取得。

そのドメインによるWebサイト運用には、AWSのE2やS3ではなく、使い慣れたXSERVERを利用。

そのドメインによるWebサイト運用には、AWSのE2やS3ではなく、使い慣れたXSERVERを利用。

AWSを、単なるレジストラとしてのみ利用するだけなのは、宝の持ち腐れかな⁈

Xserverにて現在運用中のWebサイトはいずれも、同社が言うところの「オプション独自SSL」を既に適用済み。

Xserverにて現在運用中のWebサイトはいずれも、同社が言うところの「オプション独自SSL」を既に適用済み。

他社サーバーにて運用中のサイトをXserverに移行し、無料の「標準独自SSL」を適用させるか思案のしどころ。

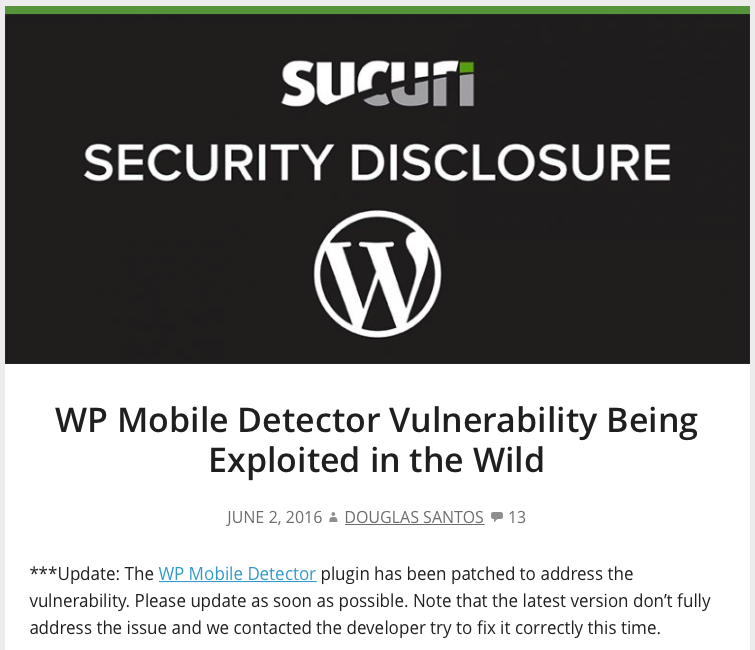

WordPressのプラグインWP Mobile Detectorは、脆弱性対策の修正版が先週公開されたばかり。その騒ぎの余波なのか、ウチのサイトにも当該プラグイン目当てのアクセスが、昨日はロシアとウクライナから有った。

WordPressのプラグインWP Mobile Detectorは、脆弱性対策の修正版が先週公開されたばかり。その騒ぎの余波なのか、ウチのサイトにも当該プラグイン目当てのアクセスが、昨日はロシアとウクライナから有った。

WordPress運用サイトのバックアップは、Xserver標準機能とUpdraftPlusプラグインの2本立て。

前者は、バックアップが無料でも、復元は有料。後者は、Free版だと若干の機能制限は有るものの、復元も無料。

WordPressに悪さを仕掛ける Kintiskton LLC は、いまだ健在な模様。Wordfenceでブロック可能なれど、大量のログが残るのも鬱陶しい。なので、htaccessにて拒否設定。

deny from 65.208.151.112/29

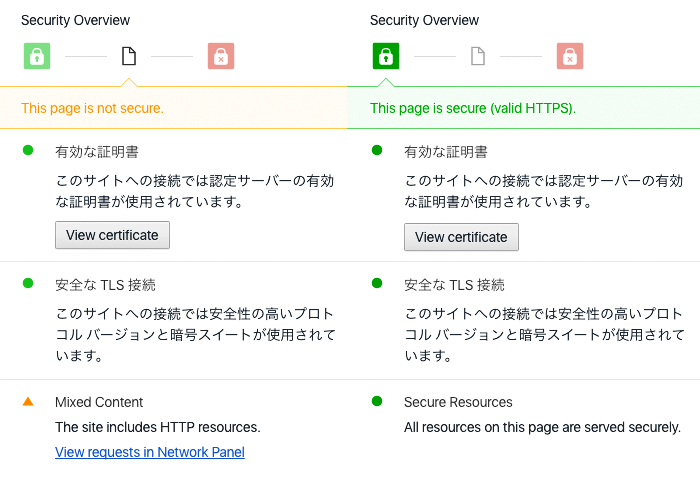

ChromeやFirefoxやOperaは、セキュリティ・インジケータの鍵アイコンだけなら、DV SSLでも緑色表示してくれる。

ChromeやFirefoxやOperaは、セキュリティ・インジケータの鍵アイコンだけなら、DV SSLでも緑色表示してくれる。

EV SSLでないと鍵アイコンが灰色のままのSafariは、商用利用しない場合に、残念な仕様。

WordPress運用サイトをSSL化した当初は、httpsで接続しても、ブラウザのセキュリティ・インジケータが緑色の鍵アイコンにならなかった。原因は、サイト中に混在して残ったhttp。手作業で一つ一つ修復し、鍵アイコンを緑色で無事獲得。(追伸:Safariを除く)

案ずるより産むが易し、WordPressで運用する2つのWebサイトの常時SSL(https)化が完了。

“CoreSSL”と“SecureCoreドメイン認証SSL”を、Xserver経由で導入したので、費用も格安で済み何より。

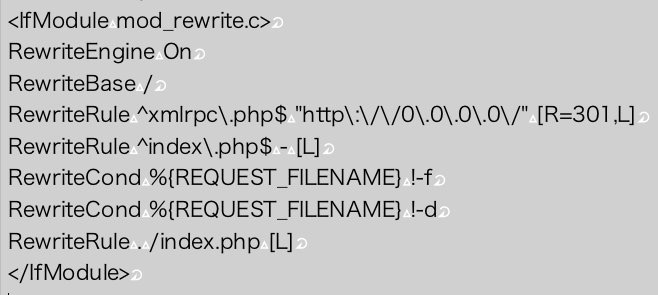

Webサイト運用で利用しているWordPressのxmlrpc.phpへ、Pingback機能を悪用しての踏み台目的と思しきアクセスが散見された。そこでhtaccessを改編し、同アクセスは0.0.0.0への強制リダイレクト。

同一Mac上で、SafariにNortonの機能拡張をインストールできるユーザと、できないユーザとが発生。そこで、インストールできたユーザ上のノートン機能拡張ファイルを、できないユーザにコピー。一時的にセーフブート起動状態にし、同ファイルを開くことでインストール完遂。

楽天カード入会特典の6千円ポイントは、Norton Securityの購入費用に充当。さらにその購入翌日に付与された約5千円ポイント分を単純に加味すると、約1万6千円のノートン・セキュリティ・プレミアム版(5台3年)を、今回は5千円ほどで買えた勘定。

“Norton Safe Web”なるWebサイト安全性評価の仕組みが、世の中でどの程度活用されているかは不明なれど、自身のサイト Ark.Blue を登録して評価を申請したのが、先月のこと。

評価には2週間程度の時間が掛かるとのことなれど、3週間近く経っても結果が示されないので、サポートとのチャットで問合せをしたのが5日前。

今朝状況を確認したらば、「安全」の評価をようやく得られた模様で、ひと安心。

au KDDIのezwebアドレス宛に、架空請求とおぼしき迷惑メール到着。

「訴 状」なるタイトルで、本文中には「内容に従い至急対応」との文章に続き、怪しげなURL。発信元は、これまた怪しげなi.softbank.jpのアドレス。即座に、auへ転送して通告。

ノートンセーフウェブで、自身が運用するWebサイトの安全評価を受けるには、先ずサイト所有権の確認を受けることが必要。けれど、何度操作をやり直してもそれが確認されず・・・

原因は、セーフウェブでのサイト名登録の入力欄に、予めwww.が入っていたことだと気付くまで、しばし悩みました。

WordPressで運用する自身のWebサイトに対し、イタリア国内を発信元とする不正ログインの試みが、2ヶ月ほど前から連日続いていた。その数は、記録に残している分だけでも2千件以上。

しかしここ48時間ほどは、それが止んでいる。果たしてこれで終息したのか?

<続報 18:32>

イタリアからの不正ログインは、一先ず終息した模様。なれど中国からのスパム投稿の試みは、今も相変わらず続いている。しかしそうした招かれざるアクセスは、いずれも撃退できている。 Akismet や Wordfence のおかげです。

先月頃から、自身のwebサイト内の問合せ欄宛に、複数のスパムがほぼ毎日届いていた。発信元は、いずれも中国。スパムとして自動隔離されるので、実害は少ない。

とは言え鬱陶しいので、中国系IPアドレス三百万件弱を接続拒否に設定。ここ五日間を見ていると、スパム投稿は一先ず遮断できた模様。

また最近は、自身のwebサイト“管理画面”へ、イタリアを発信元とする不正ログインの試みが頻繁にあった。推察され易いユーザ名でのログインは、拒絶するよう設定してある。なのでいずれの試みも、実害は生じていない。とは言え中国系に続きイタリア系のIPアドレス百万件ほども、接続拒否に設定。

旬な話題のshellshock。懸念される手元のNAS達。

QNAPからは早速に修正パッチが配布されたので、ひとまずはそれを適用して様子見。

一方でBuffaloは情けない。shellshockに関しては、10月24日を目処に影響を調査中とのサポート情報。

そこで手元のLinkStationにsshで入り、確認コマンドで自ら試してみると、見事に脆弱性有り。とは言えこのNASは普段使っておらず、実害は無いのですけどね。

Norton Securityを更新。

但し、オンラインでの延長は、データだけのやり取りなのに、安値販売されてる市販品パッケージよりも高い。当然購入したのは後者。

NASのバックアップポリシーを変更したら、バックアップ作業は一からの再スタートになってしまった模様。

バックアップ先は無線LANを経由した別室にあって、転送速度は30MB/sほどしかでない。およそ12TBのデータ処理が済むのには、週末まで掛かるかも。

昨晩10時過ぎから今朝方にかけて、wordpressにて運用する自身のサイトが、ブルートフォースと覚しき攻撃を受けた。

その間にブロックした発信元アドレスは、“世界”をまたにかけて約1,700件。ある意味、貴重な体験。

今回の件で、認識を新たにしたことが2つ。

★攻撃対象になるのは、何もメジャーなwebサイトに限った話ではない。

★攻撃の踏み台として利用されるような端末が、世界中の至る所に有る。

HDD容量逼迫のため構成を見直し、その結果余剰になったNASが2台。その使い途、それはNASによるバックアップ体制を、元の2段階へと戻すこと。

とは言え従来通りでは、当然ボリューム容量が不足。そこで、バックアップの最終段であるからと、リスク覚悟でRAID0で運用することに。

現在手元で稼働中のNASは6機。搭載しているHDDは合計19台。それらを使い、バックアップは2段階で運用している。

しかしここに至って、搭載しているHDDの空き容量が逼迫してきた。しかし現状の運用体制のまま容量拡大を図ると、出費は少なくとも十万円を軽く越えてしまう…

散々思いあぐねた結果、バックアップ体制は1段階に絞ることとした。

これにより、新たな出費を伴わずに現状のHDDをやりくりして、NASの空き容量を拡大させまする。